Firewall

모든 트래픽을 막아 놓고 허용된 트래픽만 허용한다.

내부에서 외부로, 외부에서 내부로 이동하는 모든 트래픽은 방화벽을 통과해야 한다.

오직 권한이 있는 트래픽만 통과한다.

방화벽의 접근 제어 및 보안 정책 적용 기법

- Service Control (서비스 제어)

- 접근 가능한 인터넷 서비스 유형을 제어한다.

- ex) HTTP, FTP

- Direction Control (방향 제어)

- 특정 서비스 요청이 어떤 방향으로 흐를 수 있을지 제어한다.

- ex) 내부, 외부

- User Control (사용자 제어)

- 특정 사용자가 접근하려고 할 때 사용자의 권한에 따라 제어한다.

- Behavior Control (행동 제어)

- 특정 서비스가 어떻게 사용되는지 제어한다.

- ex) 초당 트래픽을 몇 개까지 허용할지

Firewall 한계

1. 방화벽을 우회하는 공격은 차단할 수 없다.

2. 내부 위협에 대해선 완전히 보호하지 못한다.

3. 보안이 부실한 무선환경에선 보호하지 못할 수 있다.

4. 외부에서 감염된 기기가 내부에 들어와서 연결되는 경우 보호하지 못할 수 있다.

(Ex 외부에서 사용한 노트북이나 휴대폰이 감연된 경우 내부로 들고 온다면 막지 못한다.)

Firewall 종류

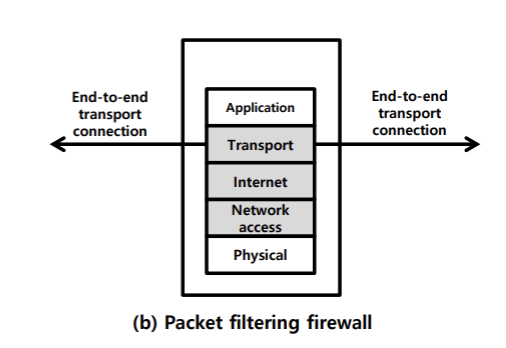

1. Packet filtering firewall

지나가는 패킷을 모두 다 본다.

2. Stateful inspection firewall

연결 상태를 추적하여 트래픽을 추적한다.

허용된 연결에 의한 패킷은 검사하지 않고, 새로운 연결에 대해서만 보안 수행

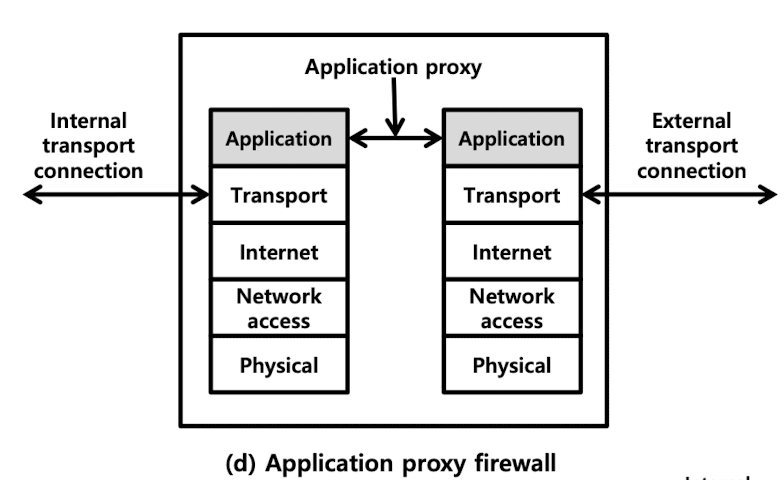

3. Application proxy firewall

애플리케이션 계층에서 동작하며, 클라이언트와 서버 간의 트래픽을 중재한다.

(SMTP, NNTP, DNS, NTP)

4. Circuit-level proxy firewall

전송 계층에서 동작하며, TCP, UDP 연결 상태를 중재한다.

Packet Filters 사용

패킷 필터는 입력 트래픽과 출력 트래픽 모두에서 동작한다.

1. Ingress Filtering (입력 필터링)

들어오는 패킷이 실제로 주장하는 네트워크에서 유래된 것인지 확인한다.

2. Egress Filtering (출력 필터링)

하나의 네트워크에서 다른 네트워크로 나가는 정보 흐름을 제어한다.

ex) 우리의 서버에 25번 포트를 통해서 들어오는 트래픽만 허용해라.

SPIGOT 신뢰할 수 없는 트래픽을 모두 차단

Stateful Packet Filters

세션을 추적한다.

방화벽 설치 위치에 따른 구분

1. Host-resident firewall

개별 호스트에 설치된 방화벽 (개인 pc)

단독으로 사용하거나, 네트워크 방화벽의 보조수단으로 사용될 수 있다.

2. Screening router

라우터에 설치

내부 네트워크와 외부 네트워크 사이에 위치한 라우터에서 패킷 필터링 기능을 수행

무상태 또는 전체 패킷을 필터링한다.

소규모 사무실 환경에 적합하다.

3. Single bastion inline

내부 네트워크와 외부 네트워크 사이에 위치한 단일 방화벽

'보안' 카테고리의 다른 글

| DoS and DDoS (0) | 2024.12.17 |

|---|---|

| [Wireless Security] 무선 보안 (IEEE 802.11 Wireless LAN) (0) | 2024.12.16 |

| [IDS] 침입 탐시 시스템 (0) | 2024.12.09 |

| [이메일 보안] PGP (0) | 2024.12.01 |

| 세션 하이제킹 (0) | 2024.10.18 |