개요

무선 환경에서의 네트워크 연결 방법과 이에 따른 보안 방법에 대해 공부해 보자

무선 통신 특징

base station = 기지국

backbone link = 네트워크에서 고속, 고용량 데이터 전송을 지원하는 핵심적인 연결

무선 링크의 특징

1. 무선링크는 일반적으로 모바일과 base station을 연결하는 데 사용된다.

2. backbond link로도 사용된다.

3. MAC 프로토콜을 이용해 무선 링크의 접속을 관리한다. (여려 디바이스가 하나의 무선 채널을 공유하려고 할 때 충돌 방지)

4. 무선 링크는 환경과 기술에 따라 전송 속도와, 거리가 달라질 수 있다.

base station의 특징

1. 모바일이 유선망으로 바로 연결을 못하기 때문에 패킷릴레이 역할을 한다.

infrastructure mode

네트워크 통신 방법중 하나로 모바일이 base station을 통해 유선 네트워크와 연결되는 구조를 말한다.

handoff

모바일이 다른 base station 연결 전환하는 과정

ad hoc mode 특징

1. base station이 없다.

2. 노드들은 자신과 연결 가능한 범위 내에 있는 노드들과만 통신할 수 있다.

3. ad hoc mode에서는 노드들이 스스로 네트워크를 구성하고, 통신 경로를 설정한다.

hop : 네트워크에서 데이터가 전달되는 중간 경로 또는 노드

infrastruecture : 네트워크를 구성하는 기지국, 라우터와 같은 기본적인 네트워크 인프라

무선 통신이 보안에 위험한 이유

전송 선로가 정해져 있는게 아니라 신호 망으로 되어 있어서 누구나 접속 가능하기 때문에 위험하다.

무선 통신이 유선 통신보다 보안적으로 위험한 이유

Channel

무선 네트워크는 브로드캐스팅 통신을 기반으로 특정 대역폭의 채널에 데이터를 송신하므로 도청, 재밍에 위험하다.

Mobility

무선 장치는 유선보다 이동성이 뛰어나기 때문에 다양한 위치에서 접속 가능하므로, 해킹 및 보안에 위험하다.

(공공 wifi)

Resources

테블릿, 스마트폰은 컴퓨터에 비해 제한된 성능을 가지기 때문에 위험하다. 디도스 공격에 위험을 더 느낀다.(제한된 리소스를 악용해 감염시킴.

Accesibility

물리적 공격에 위험을 느낄 수 있다.

멀리 설치하는 경우 관리자의 주의에 벗어날 수 있기 때문에

무인으로 운영되는 IoT 장치가 도난당하는 경우 하드웨어 조작도 가능

무선 통신 보안 방법 (IEEE 802.11 Wireless LAN)

도청, 메시지 변경 또는 삽입, 재밍에 대응하기 위한 방법

1. Signal-Hiding-Techiques (신호 숨김 기술)

시그널을 아예 숨긴다. 신호를 마치 노이즈처럼 보이게 한다.

2. Encryption (암호화)

패킷을 암호화 한다.

IEEE 802.11 Wireless LAN

용어 정리

1. Access Point (AP)

• 설명: AP는 Wi-Fi 네트워크에서 사용자가 무선으로 연결할 수 있는 장치를 말합니다.

• 주된 역할은 사용자 기기(스테이션)를 네트워크에 연결하고, 데이터 패킷을 분배 시스템(DS)으로 전달하는 것입니다.

• 여기서 “백본: 무선 망”이라는 설명은 AP가 데이터를 분배 시스템이나 다른 네트워크로 전달하는 경로를 제공한다는 뜻입니다.

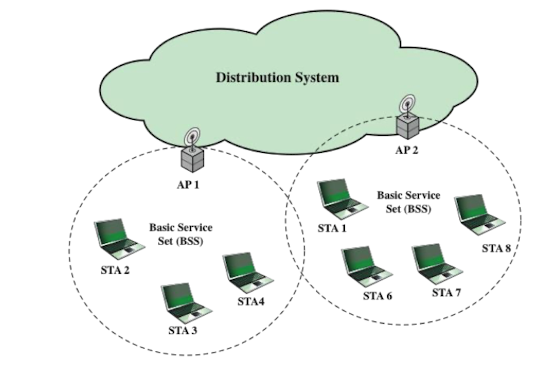

2. Basic Service Set (BSS)

• 설명: BSS는 AP와 연결된 하나의 그룹(세트)의 스테이션(기기)들로 구성됩니다.

• 예를 들어, 한 AP에 연결된 모든 스마트폰, 노트북 등을 포함합니다.

• 단일 관리 영역에서 AP가 이들을 관리하며, Wi-Fi 통신을 제공합니다.

3. Coordination Function

• 설명: BSS 내에서 각 기기가 언제 데이터를 보낼 수 있는지를 결정하는 논리적 기능입니다.

• Wi-Fi는 무선 매체를 공유하기 때문에 충돌을 방지하면서 데이터를 전송할 타이밍을 정해야 합니다.

• 이 기능은 주로 CSMA/CA(충돌 회피를 위한 무선 통신 기술)를 통해 구현됩니다.

4. Distribution System (DS)

• 설명: BSS 간의 연결을 가능하게 해주는 시스템입니다.

• AP가 BSS의 데이터를 다른 BSS나 LAN 네트워크에 전달할 때 DS를 통해 수행됩니다.

• DS는 보통 유선 LAN이나 스위치로 구성됩니다.

5. Extended Service Set (ESS)

• 설명: 여러 개의 BSS가 연결된 더 큰 네트워크 세트입니다.

• 예를 들어, 대학교 캠퍼스의 여러 건물에 설치된 AP가 각각 BSS를 형성하지만, 이들은 모두 ESS로 통합됩니다.

• 사용자 입장에서 ESS는 하나의 거대한 Wi-Fi 네트워크처럼 동작합니다.

6. MAC Protocol Data Unit (MPDU)

• 설명: 무선 네트워크에서 데이터가 교환될 때, 물리적 계층 위에서 전달되는 데이터 단위입니다.

• 네트워크 통신에서 프레임(Frame)이라고도 부릅니다.

• MPDU는 송신 측에서 생성되어 수신 측으로 전달됩니다.

7. MAC Service Data Unit (MSDU)

• 설명: 데이터 링크 계층의 상위(주로 애플리케이션 계층)에서 전달된 데이터 단위입니다.

• MPDU와 달리, MSDU는 MAC 계층에서 처리되기 전의 데이터입니다.

8. Station

• 설명: IEEE 802.11 표준에 따라 동작하는 모든 장치를 말합니다.

• 예: 노트북, 스마트폰, 태블릿, IoT 장치 등.

• AP도 스테이션에 포함되지만, 일반적으로 “스테이션”이라고 하면 사용자의 기기를 의미합니다.

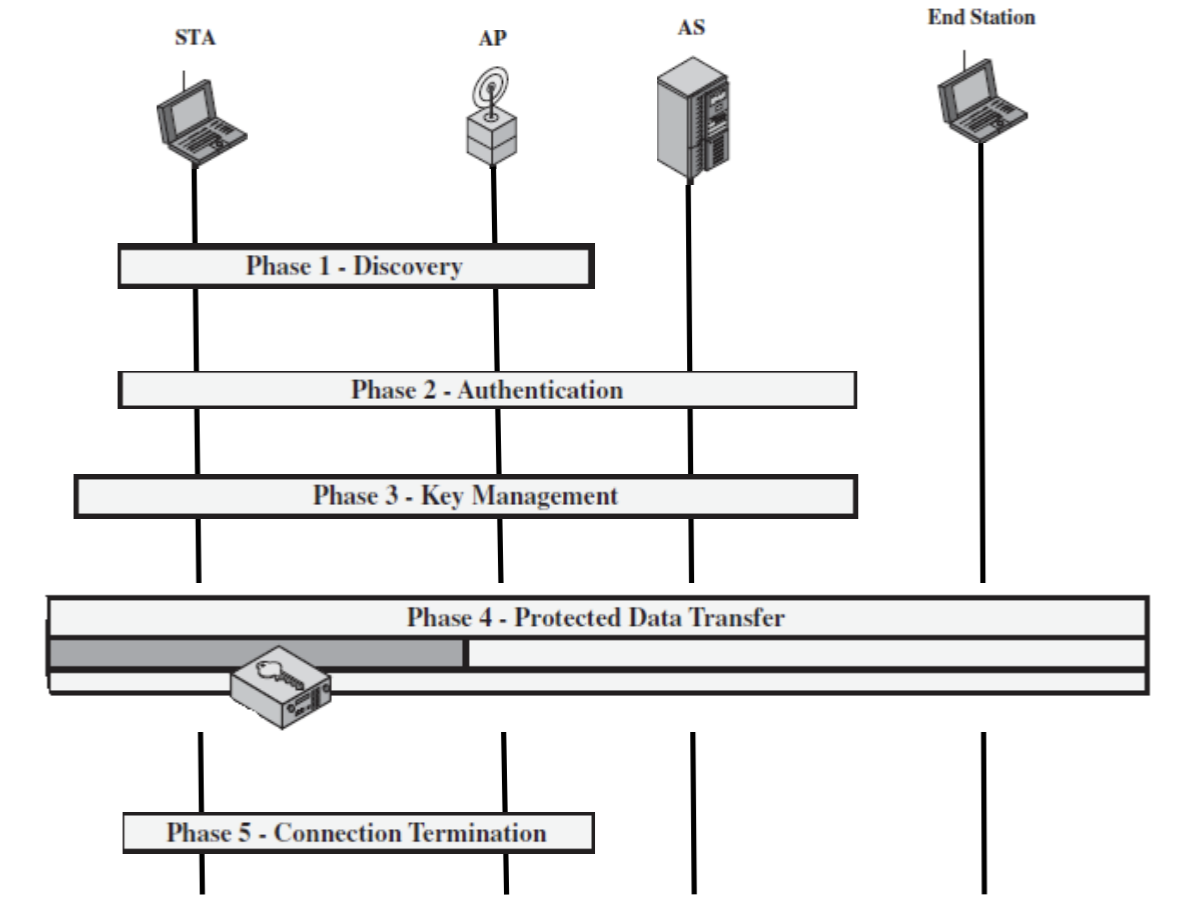

802.11i 작동 단계

1. Phase 1

STA는 AP를 탐색하고 연결 가능성을 확인하는 단계 (브로드캐스팅으로 동작)

2. Phase 2

STA와 AP의 인증이 이루어지는 단계, STA의 신원을 확인하고, 네트워크 접속을 허가한다.

AS를 통해 인증한다. (AP는 인증에 관여하지 않고, 패킷 포와딩 기능만 수행한다.)

3. Phase 3

인증이 완료된 후 암호화 키를 생성하고 분배하는 단계

4. Phase 4

데이터 전송이 이루어지는 단계

STA부터 End Station까지 메시지를 보내는 과정으로 STA <-> AP(해당 구간만 암호화) 구간은 교환된 키를 기반으로 암호화

5. Phase 5

연결 종류

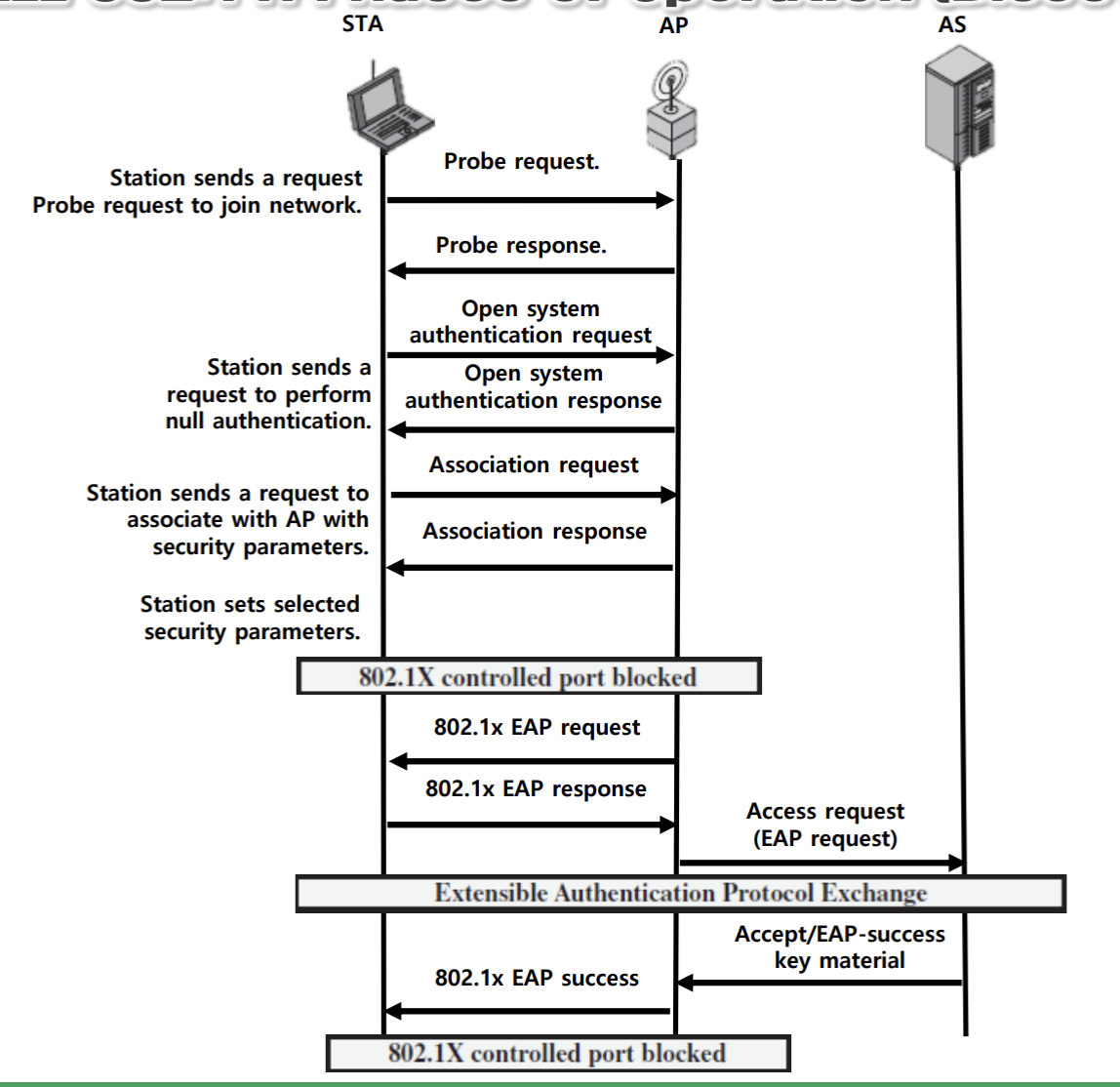

1. 탐색 요청

STA는 Probe Request를 통해 근처의 AP들에게 네트워크 요청을 보낸다.

AP는 Probe Response를 통해 자신의 네트워크 정보를 STA에 제공합니다.

(스마트폰이 Wi-Fi 네트워크를 스캔하여 사용 가능한 AP 목록을 표시.)

2. 개방 시스템 인증 요청

STA는 AP에게 Open System Authentication Request를 보냅니다.

AP는 이를 수락하고 Authentication Response를 반환합니다.

(초기 인증 과정을 수행하여 STA가 네트워크에 연결할 수 있는 기본 권한을 얻음.)

3. 연관 요청

STA는 AP에게 Association Request를 보내며, 보안 매개변수와 연결 정보를 포함합니다.

AP는 요청을 승인하고 Association Response를 반환합니다.

STA와 AP 간의 연결을 설정하여, 이후의 보안 프로세스를 시작할 준비를 함.

4. EAP 요청

AP는 STA에게 802.1X EAP Request를 전송합니다.

STA는 인증 정보를 담은 802.1X EAP Response를 반환합니다.

5. 합법적인 파라미터를 보유하고 있다고 인증하기

STA와 AS 간의 상호 인증 과정을 시작하여 신원을 검증.

인증이 성공하면, AS는 AP를 통해 STA에 EAP-Success 메시지를 반환합니다.

또한, 암호화 키(Key Material)가 생성되고 AP와 STA에 공유됩니다.

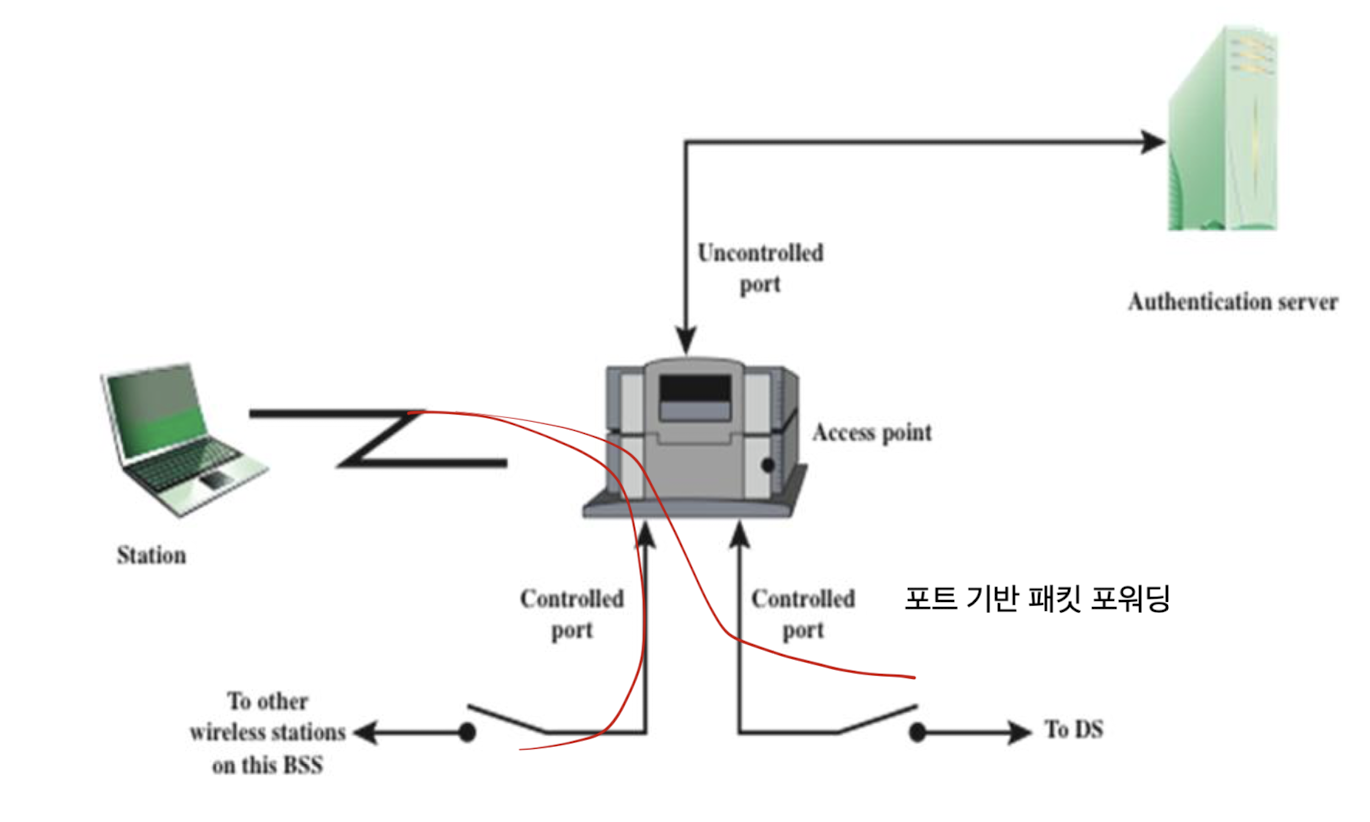

IEEE 802.1X는 네트워크 보안을 강화하기 위해 포트 기반 인증 메커니즘을 사용하며, 인증되지 않은 사용자가 네트워크에 접근하지 못하도록 보장합니다.

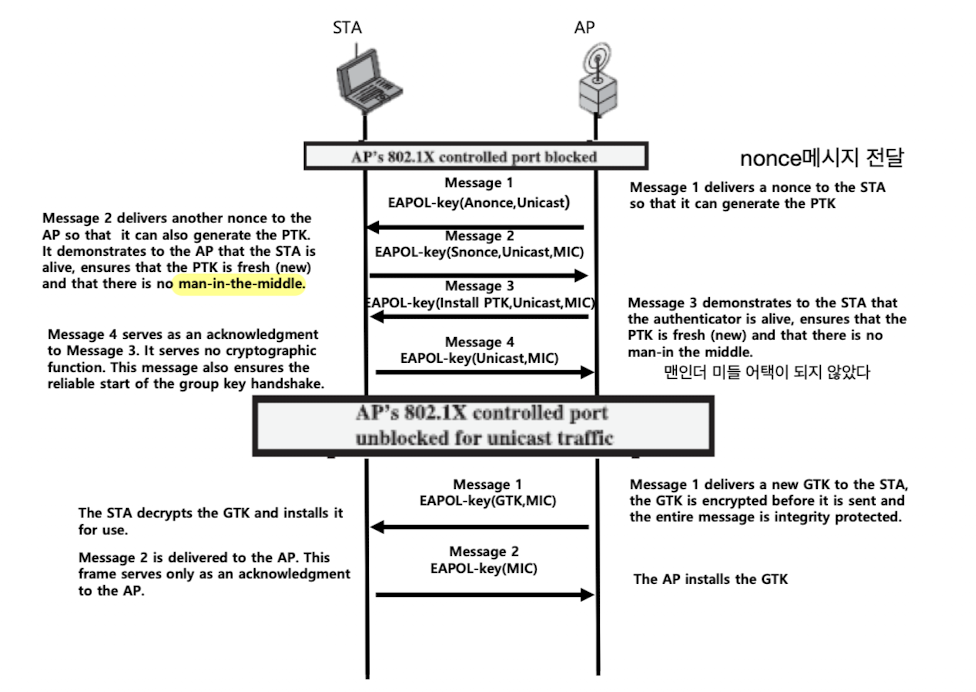

키 생성 과정 4 way handshake

Four-Way Handshake

1. AP가 nonce를 보낸다.

2. STA는 자신의 nonce와 AP의 nonce를 이용해서 PTK를 생성한다. 이 과정을 통해 man in the middle 공격이 없음을 보장한다.

3. AP는 자신의 nonce와 AP의 nonce를 이용해서 PTK를 생성한다.

4. 서로 ack를 전달해 Four-way-handshake를 종료한다.

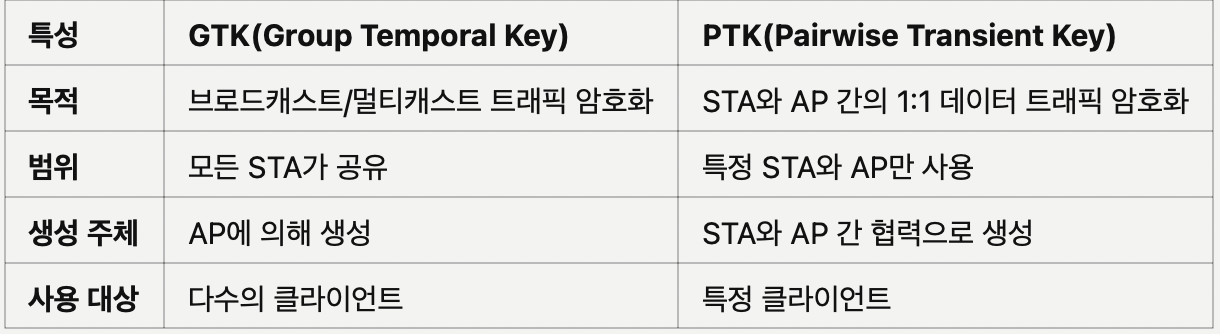

Group Key Handshake (그룹 키 핸드셰이크)

1. AP는 GTK를 STA로 전송한다.

GTK는 AP와 네트워크에 연결된 모든 STA가 공유하는 키로, 브로드캐스트 또는 멀티캐스트 트래픽 암호화에 사용된다.

2. STA는 AP로 ack를 보내어 GTK의 성공적 수신을 알린다.

브로드캐스트/멀티캐스트 트래픽에서는 여러 STA가 동일한 데이터를 수신하므로, PTK로 암호화하려면:

• 모든 STA와 개별적으로 암호화된 메시지를 생성해야 하며, 이는 복잡성을 증가시킨다..

• 반면, GTK는 하나의 암호화 키로 모든 STA에 동일한 메시지를 전달할 수 있어 효율적이다.

네트워크 운영에 필수적인 브로드캐스트 메시지등을 보내기 위해 GTK가 필요하다.

'보안' 카테고리의 다른 글

| [SSL, HTTPS] HTTP over SSL (4) | 2024.12.18 |

|---|---|

| DoS and DDoS (0) | 2024.12.17 |

| Firewall (1) | 2024.12.13 |

| [IDS] 침입 탐시 시스템 (0) | 2024.12.09 |

| [이메일 보안] PGP (0) | 2024.12.01 |